Classement

-

dans toutes les zones

- Toutes les zones

- Videos

- Video Comments

- Video Reviews

- Livres

- Commentaires sur les bibliothèques

- Critiques d'étagères

- Étagères

- Annonces

- Questions sur l'annonce

- Avis sur les annonces

- Liens

- Links Comments

- Links Reviews

- Images

- Commentaires des images

- Avis sur les images

- Albums

- Commentaires des albums

- Avis sur les albums

- Fichiers

- Commentaires des fichiers

- Avis sur les fichiers

- Articles

- commentaires de Article

- Évènements

- Commentaires des évènements

- Sujets

- Messages

- Mises à jour de statut

- Réponses à un statut

-

Date personnalisée

-

Tout le temps

17 février 2021 - 9 mai 2024

-

Cette année

9 mai 2023 - 9 mai 2024

-

Ce mois

9 avril 2024 - 9 mai 2024

-

Cette semaine

2 mai 2024 - 9 mai 2024

-

Aujourd’hui

9 mai 2024

-

Date personnalisée

20/11/2023 - 20/11/2023

-

Tout le temps

Contenu populaire

Affichage du contenu avec la meilleure réputation le 20/11/2023 dans toutes les zones

-

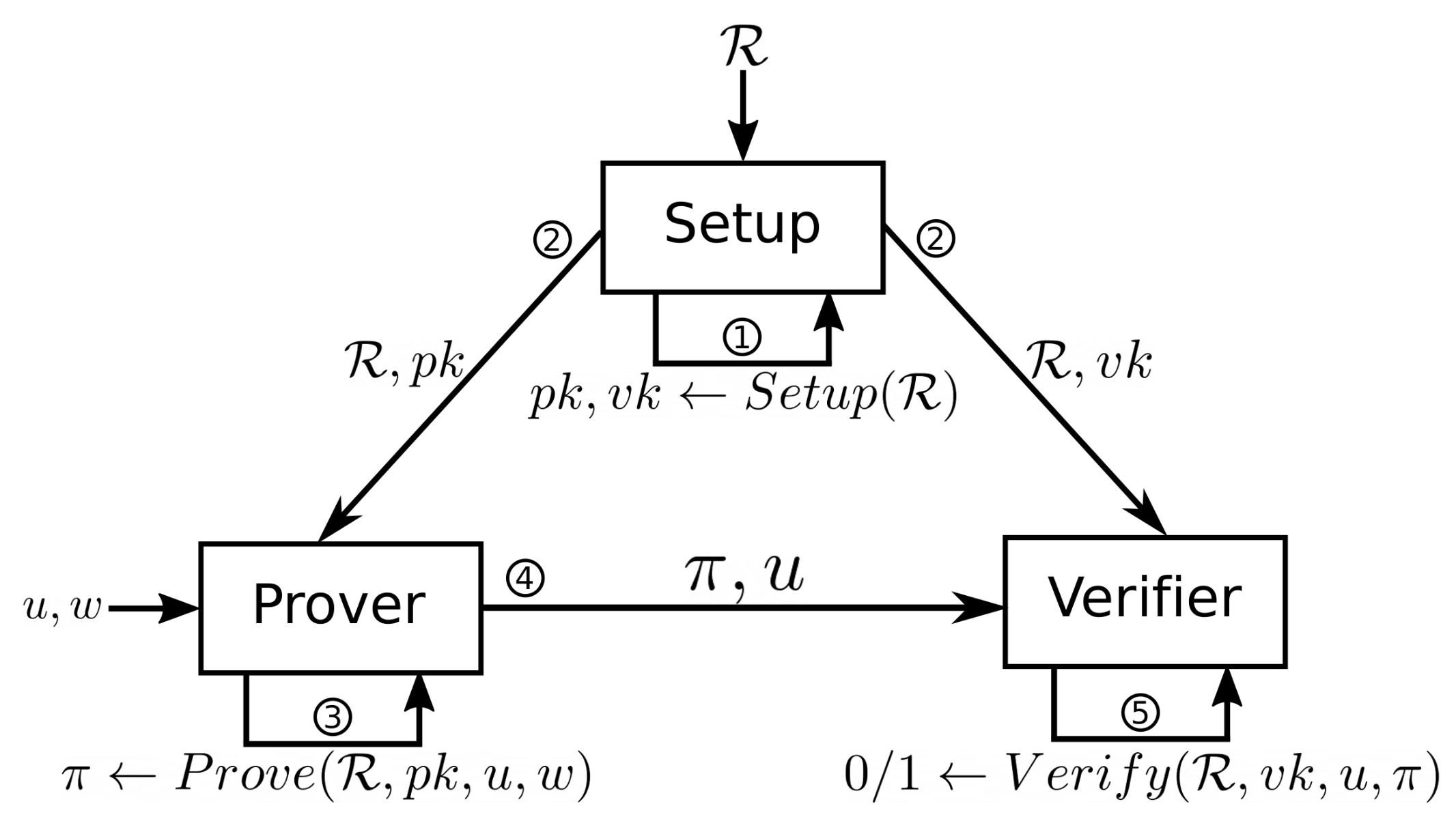

Introduction Les preuves à divulgation nulle de connaissance (Zero-Knowledge Proof, ZKP) sont un concept fascinant de la cryptographie moderne qui permet à une partie de prouver qu'elle possède une information spécifique sans pour autant révéler cette information. Dans cet article, nous expliquerons ce que sont les preuves ZK, leur histoire, leur fonctionnement, leurs applications pratiques et les défis associés à leur utilisation. Définition et histoire des preuves ZK Définition Les preuves ZK sont un mécanisme cryptographique qui permet à un individu, appelé le "prouveur", de démontrer à un autre individu, appelé le "vérificateur", qu'il possède une connaissance ou une information spécifique sans toutefois divulguer cette information. Ces preuves sont appelées "à divulgation nulle de connaissance" car le vérificateur n'apprend rien d'autre que la véracité de l'affirmation. Histoire Les preuves ZK ont été introduites pour la première fois en 1985 par les cryptographes Shafi Goldwasser, Silvio Micali et Charles Rackoff. Leur travail a jeté les bases de la compréhension actuelle des preuves ZK et a inspiré de nombreuses avancées dans le domaine. Fonctionnement des preuves ZK Le processus de création d'une preuve ZK peut être divisé en trois étapes principales : Engagement: Le prouveur s'engage à détenir une information spécifique sans la révéler. Cela peut être fait en utilisant des techniques cryptographiques qui garantissent que l'information ne peut pas être déduite par le vérificateur. Défi: Le vérificateur pose un certain nombre de questions ou de défis au prouveur pour s'assurer qu'il possède réellement l'information. Ces questions sont formulées de manière à ce que le prouveur ne puisse y répondre correctement que s'il possède l'information. Réponse: Le prouveur répond aux questions du vérificateur en utilisant l'information à laquelle il s'est engagé. Le vérificateur peut alors vérifier la validité des réponses et déterminer si le prouveur possède réellement l'information. Ces étapes sont répétées plusieurs fois pour augmenter la confiance du vérificateur dans la véracité de l'affirmation du prouveur. Les preuves ZK sont généralement conçues pour être "complètes", "à divulgation nulle de connaissance" et "à preuve sonore". Applications pratiques des preuves ZK Les preuves ZK ont de nombreuses applications potentielles, notamment : Authentification: Les preuves ZK peuvent être utilisées pour authentifier des utilisateurs sans exposer leurs mots de passe ou d'autres informations sensibles. Cela peut aider à prévenir les attaques par interception et d'autres formes de vol d'identité. Transactions financières: Les preuves ZK peuvent être utilisées pour réaliser des transactions financières privées sur des réseaux de blockchain, permettant aux utilisateurs de prouver qu'ils possèdent suffisamment de fonds pour effectuer une transaction sans révéler le montant exact de leur solde. Vote électronique: Les preuves ZK peuvent être utilisées pour garantir l'intégrité et la confidentialité des votes lors d'élections électroniques. Les électeurs peuvent prouver qu'ils ont voté sans révéler pour qui ils ont voté, et les organisateurs peuvent vérifier que chaque vote est unique et valide sans connaître les choix individuels. Sécurité des données: Les preuves ZK peuvent être utilisées pour protéger les données sensibles en permettant aux utilisateurs de prouver qu'ils ont accès à certaines informations sans avoir à les partager directement. Cela peut être utile pour des applications telles que le partage sécurisé de données médicales, la protection des informations sur les clients et la gestion des droits d'accès. Défis liés à l'utilisation des preuves ZK Malgré leur potentiel, les preuves ZK présentent également des défis qui doivent être surmontés pour qu'elles soient largement adoptées : Complexité: Les preuves ZK sont souvent complexes à mettre en œuvre et à comprendre. Les développeurs doivent être familiarisés avec les concepts cryptographiques avancés pour les utiliser efficacement. Performances: La création et la vérification de preuves ZK peuvent être coûteuses en termes de temps de calcul et de ressources, ce qui limite leur utilisation dans certains cas. Adoption: Les preuves ZK sont encore relativement nouvelles et ne sont pas encore largement adoptées dans de nombreux domaines. Cela peut limiter leur utilité pour certaines applications, car il peut être difficile de convaincre les autres parties de les accepter comme moyen de preuve. Conclusion Les preuves à divulgation nulle de connaissance sont un outil cryptographique puissant qui offre des possibilités intéressantes pour garantir la confidentialité et la sécurité des informations dans diverses applications. Malgré les défis associés à leur utilisation, les preuves ZK ont le potentiel de transformer la manière dont les informations sont partagées et sécurisées à l'ère numérique. À mesure que les chercheurs et les développeurs continuent à travailler sur l'amélioration et la démocratisation de cette technologie, il est probable que les preuves ZK deviendront de plus en plus importantes dans notre société connectée.1 point

-

Les nœuds de cryptomonnaie sont des ordinateurs qui connectent à un réseau de cryptomonnaie pour vérifier les transactions et les ajouter à la chaîne de blocs. Ils jouent un rôle important dans la sécurité et la fiabilité des réseaux de cryptomonnaie en vérifiant la validité des transactions et en contribuant à la préservation de la décentralisation. Il existe deux types de nœuds de cryptomonnaie : les nœuds complets et les nœuds légers. Les nœuds complets téléchargent l'intégralité de la chaîne de blocs et vérifient chaque transaction en utilisant les règles de consensus du réseau. Les nœuds légers, quant à eux, n'ont pas besoin de télécharger l'intégralité de la chaîne de blocs et se basent sur les informations fournies par les nœuds complets pour vérifier les transactions. Les nœuds complets sont généralement utilisés par les mineurs, les échanges et les portefeuilles qui ont besoin d'une vue complète de la chaîne de blocs pour fonctionner correctement. Les nœuds légers, quant à eux, sont utilisés par les utilisateurs qui souhaitent utiliser des applications décentralisées ou des portefeuilles mobiles sans avoir à stocker l'intégralité de la chaîne de blocs. Les avantages d'avoir des nœuds complets sont la sécurité et la fiabilité du réseau. Les nœuds complets contribuent à la préservation de la décentralisation en vérifiant les transactions et en empêchant les attaques de 51% sur le réseau. Les nœuds légers quant à eux permettent d'accéder aux fonctionnalités de la cryptomonnaie sans avoir à stocker toutes les données. En résumé, les nœuds de cryptomonnaie jouent un rôle important dans la sécurité et la fiabilité des réseaux de cryptomonnaie en vérifiant la validité des transactions et en contribuant à la préservation de la décentralisation. Il existe deux types de nœuds : les nœuds complets et les nœuds légers, chacun ayant ses propres avantages. Les nœuds complets assurent la sécurité et la fiabilité du réseau tandis que les nœuds légers permettent d'accéder aux fonctionnalités de la cryptomonnaie sans avoir à stocker toutes les données.1 point

-

Il y a plusieurs autres choses que vous pouvez faire pour éviter les arnaques. Voici quelques autres conseils pour vous aider à rester en sécurité : Utilisez un logiciel de sécurité : Assurez-vous que votre ordinateur est protégé contre les virus, les logiciels espions et les logiciels malveillants en utilisant un logiciel de sécurité à jour. Soyez vigilant lorsque vous naviguez sur Internet : Soyez vigilant lorsque vous naviguez sur Internet et ne cliquez pas sur des liens qui semblent suspects. Utilisez un réseau privé virtuel (VPN) : Utilisez un VPN pour protéger vos informations personnelles lorsque vous utilisez un réseau public. Soyez prudent lorsque vous partagez des informations personnelles : Soyez prudent lorsque vous partagez des informations personnelles en ligne et ne partagez pas d'informations que vous n'êtes pas à l'aise de partager. Ne répondez pas aux courriers électroniques ou aux appels téléphoniques suspects : Ne répondez pas aux courriers électroniques ou aux appels téléphoniques suspects et ne fournissez pas d'informations personnelles à des personnes que vous ne connaissez pas. Soyez critique lorsque vous recevez des offres d'investissement : Soyez critique lorsque vous recevez des offres d'investissement et ne donnez jamais de l'argent à des personnes ou des entreprises que vous ne connaissez pas. En somme, il est important de rester vigilant lorsque vous naviguez sur Internet et de protéger vos informations personnelles en utilisant des logiciels de sécurité et des réseaux privés virtuels. Il est également important de ne pas donner d'argent ou d'informations personnelles à des personnes ou des entreprises que vous ne connaissez pas.1 point